역시나 그역시나 시작부터 책과는 완전 달랐다.

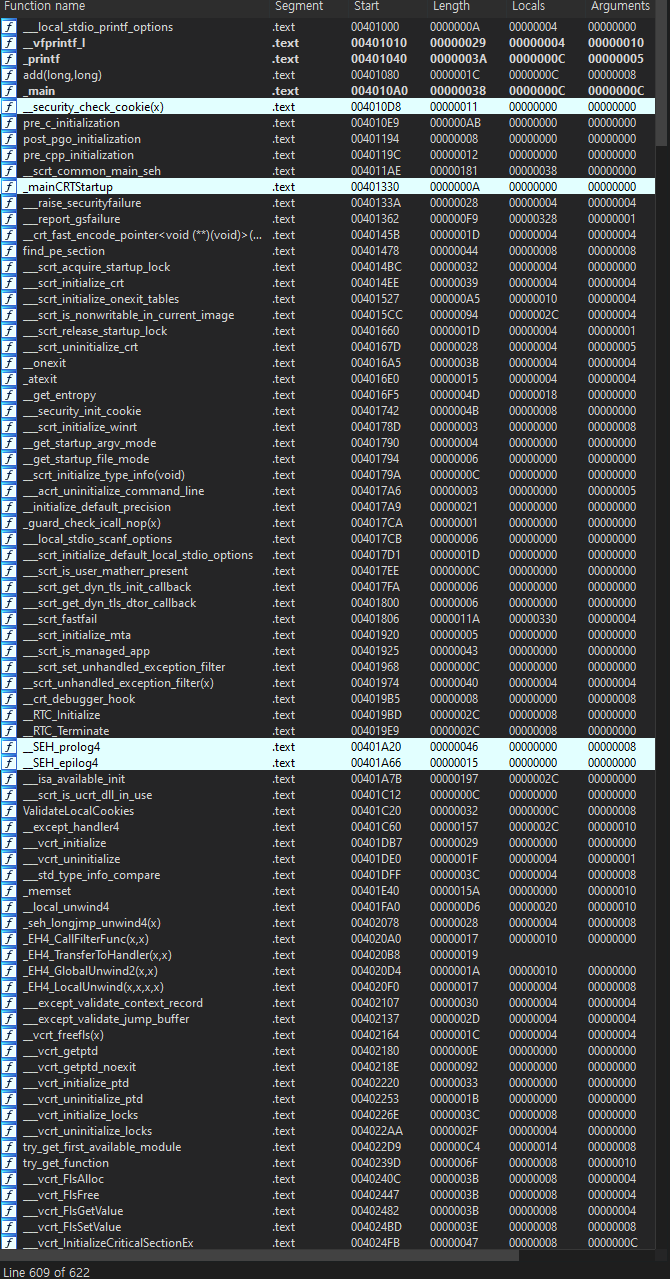

프로그램이 비주얼 베이직 어디선가 들어본 그언어로 제작이 되었다.

윈도우 상에서 실행이 안되서 힘들었다.

어쨌든

이거는 꼭봐주고 그리고 창 뜨는거 다른 창에 뜨도록 해야겠다. 자꾸 작업창에 뜨다...

문자열을 검색할 생각을 하지못했다.

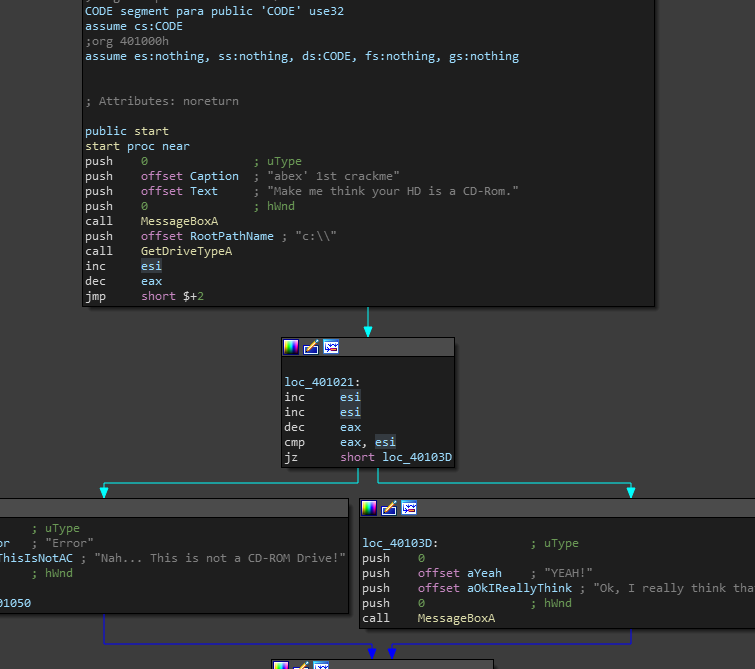

바로 메세지가 드는 분기점을 찾아서 접근을 시도했는데 잘못된 접근이었다.. 이유는

위에 분기가 성공을 했다 생각하면

다시 이런 구간이 나온다 두 구간 모두 분석을 했으나 찾기는 어려웠다.

책의 내용과도 정말 많은 내용이 달랐다.

그래도 책이 도움을 준부분은 문자열을 탐색하는 것이었다.

책에서는 아래의 우리가 본 문장을 찾아 가길 원한다.가 아니다. 내가 책을 잘못봤다.. ㅅㅂ

어쨋든 나는 안된다는걸 집감하고 참문장에서 분기문을 찾았다. (책에서도 이렇게 하라고 하는데 원래 실습한 후에 책을 보는 나쁜 버릇)

분기 2라고 적어놓고 실습을 진행했다.

앞서 말했듯이 나는 시도하고 책을 본다.

지속적으로 저 분기문을 바꿔도 봤지만 시리얼 코드를 얻는것이 우선이라 생각했다. 그래서 책을 봤는데 찾는 과정이 나와는 완전 달랐다. 그래서 계속 어떻하지 고민을 했다.

가장 이상한 부분은 스택메모리 부분이 매우 이상하다고 생각을 했다.

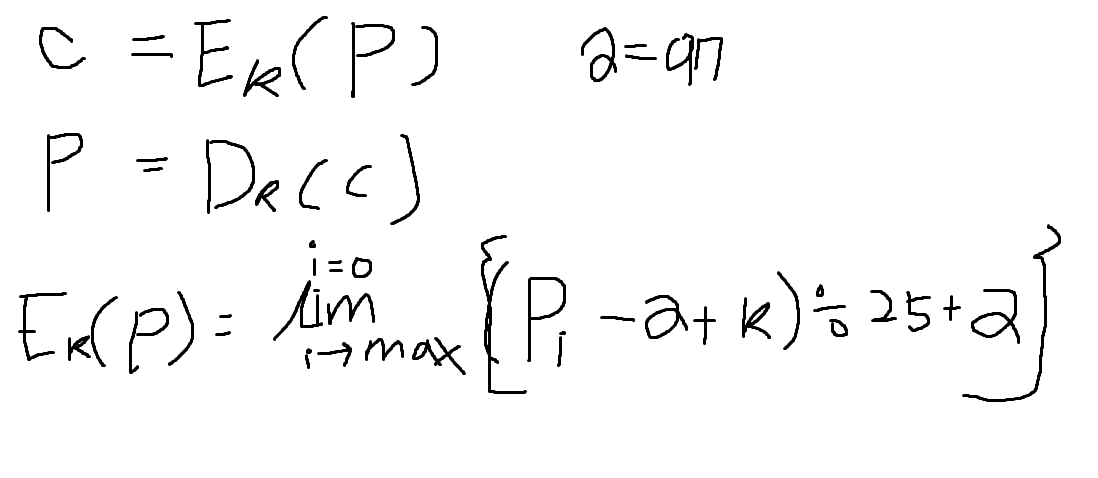

나는 스택 메모리에는 패스워드 아이디 순으로 들어가는게 맡다. 그런데 아이디는 들어가지만 패스워드가 암호화 되서 들어갔다... 그리고 패스워드는 한번도 들어오지 않았다...

그런데 이상한 점 2는 패스워드와 암호문이 너무 달랐다. 오히려 암호문이 아이디와 닮았다...

B5A9B6B8

이문장이 주석에 엄청 달렸다,

심지어 스택에도 자주 등장을 했다.

그래서 넣어보니 답이더라

그리고 책을 보니 암호였다고 말을 하고 이제부터 암호문을 풀어볼까?(웃음)

그래서 암호문 해독은 매우 중요해서 내일하기로 했다.

====================================

음.. 책을 먼저 읽고 완벽히 안후에 실습을 하는게 속도는 빠르다...

그런데 나는 책을 안읽고 하는게 더 재미있더라 그리고 성질상 일단 덤비는 스타일

'리버싱 > 리버싱 핵심원리' 카테고리의 다른 글

| abex' crackme #2 책 풀이 (0) | 2020.02.27 |

|---|---|

| abex' crackme #2 암호해독 (0) | 2020.02.27 |

| 스택 프레임 (0) | 2020.02.26 |

| abex' crackme #1 크랙 (0) | 2020.02.25 |

| 레지스터와 스택 (0) | 2020.02.25 |